-

Notifications

You must be signed in to change notification settings - Fork 12

WIKI FR

Ce wiki concerne la dernière version 1.7 et concernera aussi les versions suivantes vu que hostbase et désormais écrit en python. Je vous conseille aussi la lecture du wiki précédent car il peut vous aider à résoudre et comprendre les petits soucis liés au script.

TOUT D'ABORD : le code de Hostbase a été intégralement refait en python dernièrement.Ce changement est du au fait que python est un langage de programmation populaire est plus complet (de mon avis) que ruby. Il est aussi plus rapide. Ce changement apporte forcément son lot de petits problèmes néanmoins, je suis assez réactif pour corriger les bugs rapidement.

Pour ceux qui ne le connaissent pas encore, quel nouveautés par rapport aux autres scripts du meme type ? (Airgeddon, wifiphisher etc...)

On demande tout simplement à l'user d'appuyer sur son bouton.Ça lui évite de rentrer la clé, dit comme ça c'est simple mais dans les fait ça demande un peu plus de configuration que ça n'y parait dans le code...

Hostbase existe depuis 2016 avec une version 1.0 qui était à l'époque, écrite en bash. Déjà à l'époque, c'est le premier script à avoir proposé ce type de technique.Le nom Hostbase est un mélange de hostapd et airbase-ng.Effectivement, pour ceux qui on connu cette époque, on avait airbase-ng qui a été le précurseur des faux point d'accès (rogue AP, fake AP...) puis, hostapd qui est venu compléter le lot. Par conséquent le nomemr Hostbase me semblait judicieux -:)

# 2- Les fake AP, rogue AP etc... c'est du social engineering.

Dans le meme contexte j'ai fais une shoutbox basique permettant à l'user de communiquer avec vous (depuis la version 1.6) si il clique sur le lien "Aide en ligne" qui figure au bas de la page de phishing. Pour que ça marche, une fois que le script affiche "waiting for user... ctrl+c to leave" ouvrez votre navigateur sur [http://127.0.0.1] et cliquer sur le lien aide en ligne en bas de page.

De la envoyez le premier message du genre : Je fais parti de l'assistance techinique, que puis-je faire pour vous ?

Si l'user se connecte à votre faux réseau il pourra vous répondre.C'est fun et ça rajoute de la crédibilité je trouve.

# 3- Avec cette version 1.7, je viens d'intégrer un tout nouveau système de phishing basé sur les QR code. Ça sera la norme avec le wpa3 d'ici quelques années.

C'est pratique surtout avec la floppée d'android qui est sur le marché et surtout ça évite de devoir taper la clé wifi. J'ai repris la meme philosophie que pour le bouton WPS, c'est à dire éviter à l'user de devoir rentrer sa clé wifi.

Hostbase est donc le tout premier à proposer ça aussi avec cette nouvelle version.

# 4- Si jamais vous avez le matos qu'il faut, Hostbase prend aussi en charge l'utilisation de 3 cartes wifi en meme temps.

Autrement il vous en faudra 2 pour pouvoir utiliser ce script.

# 5- Une fois avoir passé la phase de l'installation (install.sh), le script vous fait ABSOULMENT TOUT.Cette nouvelle version est en Python (python >= 3.10 required).

Voici son fonctionnement :

Le script lance airodump sur une durée de 2 minutes, il sélectionne les 3 réseaux les plus proches et regarde parmi ces 3 celui qui a le plus de trafic.De là il attaque celui avec le plus de trafic et donc celui ou il y a du monde de connecté dessus.Si vous avez une carte wifi compatile 5GHz (ce que je recommande de nos jours).Il balance un scan sur la fréquence 5GHz.Si le trafic est inférieur à celui de la fréquence 2.4GHz, il lance l'attaque sur le réseau en 2.4GHz précédement sélectionné autrement si il détecte un trafic supérieur sur la fréquence 5GHz, il rebalance un scan sur la fréquence 2.4GHz pour prendre des infos sur ce nouveau réseau sur ses 2 fréquences.Dans ce cas précis la priorité est accordée à la fréquence 5GHz vu qu'elle couvre moins de distance et que la distance est un facteur clé dans la réussite d'un rogue AP (fake AP).

Si au bout de 2 minutes le script juge qu'il y a vraiment beaucoup de trafic sur un des 3 réseau sélectionné, il lancera l'attaque directement sur celui-ci sans faire plus de vérif.

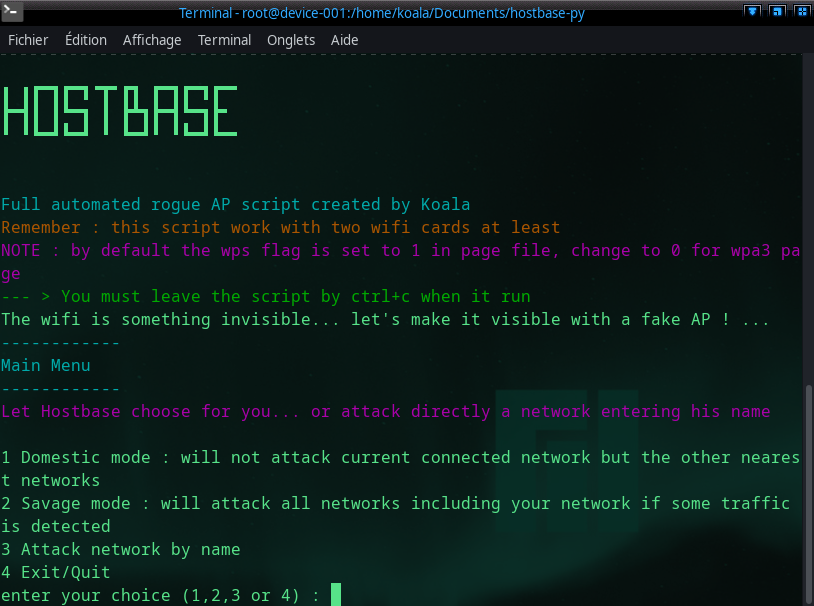

Vous l'aurez compris le script est entièrement autonome une fois que vous avez choisi 1,2 ou 3.

1 Domestic mode : il n'attaquera pas le réseau sur lequel vous etes connecté, pratique quand on a pas envie de s'auto bourriner

2 Savage mode : lui il s'en fou, il attaquera un des 3 réseaux sélectionné y compris le votre si le trafic est supérieur aux autres réseaux

3 Attack network by name : ça parle tout seul... vous rentrez le nom d'un réseau est le script fait le reste.

## NOTE : si vous scrollez vers le haut de la console vous aurez des infos sur votre config wifi.

## Une chose très importante à savoir : le fichier "page" situé avec les autres script détermine la technique que vous souhaitez utiliser pour tenter de rentrer sur le réseau wifi.

1 = technique WPS (par défaut pour l'instant).

0 = technique wpa3 par QR code pour les android et demande de la clé wifi pour les ordis. J'ai encore une autre idée basée sur ça mais il faut que je teste.

La technique wpa3 par QR code demande une configuration supplémentaire dans le fichier php.ini, j'aurais pu l'automatiser mais je considère que c'est propre à chacun car vous avez peut-etre des serveurs qui tournent indépendamment de ça.La configuration demandée pour le fichier php.ini est indiquée dans le dossier WebPages fichier :

READTHAT_php_conf

Vous pouvez aussi utiliser ce script à l'étranger, une page "404" sera utilisée par défaut si jamais le script ne parvient pas à déterminer à quel box il a affaire.

Vous avez aussi un fichier texte appelé "exe" dans le dossier de hostbase. Ce dernier sert à déterminer si vous voulez utiliser un exe corrompu ou un quelconque payload de votre choix. Passez la valeur sur 1 dans ce fichier et une page microsoft sera présenté a l'user avec votre fichier bien dégeu :) NOTE : ce fichier exécutable doit porter le nom de : miseajour.exe et etre placé dans le meme dossier que microsoft.php

## Avant chaque utilisation, n'oubliez pas de brancher vos cartes wifi.

Le code peut surement etre largement améliorer j'en ai pleinement conscience mais ça fait le taf.

Il y a une version pour Debian et Manjaro (Manjaro est basée sur Arch pour ceux qui ne le savent pas), ne vous trompez pas. Une version espagnole pour Wifislax est aussi disponible pour nos amis espagnols.

--> Téléchargez le code puis rentrez dans le dossier /hostbase-master/hostbasedebian ou hostbase-master/hostbasearch puis :

bash install.sh

Une fois le tout installé, allez dans le dossier hostbase:

python3 hostbase.py (Debian)

python hostbase.py (Wifislax et Arch).

Vous aurez surement des petits bugs au début, j'ai essayé de tester le maximum de truc mais bon le projet est gros pour une personne seule.Je pense que il y aura peut-etre des erreurs à l'installation des dépendances et compagnies car meme si il y a un script d'installation, de mon coté j'ai tout installé depuis un bail donc j'ai peut-etre oublié des trucs. En cas de problème un fichier installPython est là pour vous guider.

Anyway je ferai un bilan des bugs chaque semaine pour corriger ça rapidement.

En gros pour récapituler l'installation en cas de soucis :

- les pages de phishing doivent se trouver dans /etc

- les fichiers apache2.conf et 000-default à la place des anciens (n'ayez crainte, un backup de vos fichiers et de ce que vous avez à la racine du serveur web est faite via le scrip d'install dans /opt/backupserver).

- python3 est installé avec python-venv

- numpy et pandas doivent etre installés avec pip

- l'activation temporaire ou tout le temps du python-venv "hostbase" doit etre faite pour pouvoir utiliser le tool.

De toute manière je règlerai les soucis au fur et à mesure.

# Pensez à brancher vos cartes Wi-Fi AVANT de lancer hostbase

Testé avec les cartes wifi suivantes : alfa036NHA et alfa036ACH.

**Le script m'affiche au démarrage : **

No module named pandas

Cela signifie que vous n'avez pas lancer hostbase dans le bon dossier ou que vous n'avez pas fait l'installation correctement.Le dossier ou doit etre lancé hostbase est le suivant /Documents/hostbase/ les autres dossiers sont des sauvegardes du script.Le dossier indiqué est l'endroit ou est installé le virtual environment de python nécéssaire à l'usage du script. Aussi veillez à vérifier que le virtual environment de python est bien activé :

source /home/$USER/Documents/hostbase/bin/activate

La variable $USER est à remplacer par votre nom d'utilisateur, dans mon ca c'est koala.

Cela activera votre venv.Pour ne pas à le faire à chaque fois :

sed -i -e $'$a\\\nsource /home/$USER/Documents/hostbase/bin/activate' ~/.bashrc

exec "$SHELL"

Puis fermez et relancez votre terminal.

Le script ne le lance pas avec un message en rouge.

Cela signifie que vous ne diposez pas de cartes wifi compatible avec hostapd ou que les deux cartes wifi ne sont pas branchées.

Ou se trouve la clé wifi une fois capturée ?

Le script vous avertira avec le motif KEY FOUND! et des lignes écrites en vertes dans la console si la clé a été trouvée.Il se connectera aussi automatiquement au réseau sur lequel le test a marché.Un backup (sauvegarde) de la clé est fait dans /home

J'ai lancer une attaque mais il ne se passe rien et la console affiche toujours "En attente d'une connexion... ctrl+c pour sortir...", pourquoi ?

Hostbase est basé sur le principe des faux points d'accès (fake AP).On fait planter l'AP ciblé pour tenter d'inciter la victime a se connecter a notre fake AP via ses réseaux sans fil.En aucun cas la victime va se connecter automatiquement a votre fake AP, ça demande une action volontaire de la victime.Donc si la victime s'en fou et attends que ça passe ou si elle a un doute, elle ne se connectera pas a votre fake AP.A noter que plus le signal du réseau ciblé est bon plus vous aurez de chance que la victime se connecte sur votre fake AP.Il s'agit donc d'une technique se social engineering(SE) et par conséquent il y a toujours un facteur aléatoire la dedans.

Tout simplement car la personne n'est pas tomber dans le piège et n'a pas appuyée sur son bouton WPS ou n'a pas rentrée sa clé dans le cas d'une utilisation des pages wpa3.Pour etre sur que vous n'avez pas louper la clé WPA, faites bien remonter les logs de la console de hostbase vers le haut.

Que l'attaque est marché ou pas on sort toujours du programme en entrant ctrl+c dans la console de hostbase pour laisser tout bien propre après l'utilisation du programme nous permettant au passage de redémarrer network-manager

Avant de faire ça vous devez posséder les connaissances nécessaires en html, css, un peu de php et aussi en gestion de serveur apache pour attribuer les droits nécessaires aux fichiers que hostbase utilise et automatise de son coté pendant l'attaque

Les pages de phishing sont plutot pas mal et adaptées selon l'opérateur mais si vous souhaitez les modifier il vous suffit juste d'aller dans le répertoire /etc ou sont localisées les pages de phishing puis vous cherchez par exemple "sfrwpa3", vous rentrez dans le dossier et vous copiez tout les fichiers de présents dans sfrwpa3 vers apache donc dans /var/www/.Une fois que c'est fait, redémarrez votre serveur apache avec

service apache2 restart

Allez dans votre navigateur et affichez la page de phishing (donc sfrwpa3 dans notre exemple): http://127.0.0.1/sfrwpa3.php

Une fois que vous aurez modifier la page de phishing pour pouvoir l'utiliser avec hostbase, revenez dans /etc et copiez l'intégralité de vos fichiers modifiés dans le dossier de la page de phishing correspondant (dans notre exemple. sfrwpa3).

La technique du QR code

SI vous choisissez lemode wpa3 (mettre 0 dans le fichier page) à ce moment la la page de phishing sera adaptée en fonction du périphérique conencté.Si c'est un android il sera rédirigé vers une page demandant de prendre en photo le QR code de la box autrement si il s'agit d'un ordinateur, on demandera de rentrer la clé pour générer un QR code permettant de se conencter au réseau.

Pour la version espagnol fonctionnant en Espagne, une capture d'image directement via la caméra de l'ordinateur est disponible pour les ordinateurs. Cependant, avant d'implémanter ça pour les version de Debian et Arch j'attends d'avoir des retours et voir si ça marche bien pour ne pas avoir a modifié tout ensuite.

Hostbase est un projet sérieux et 100% francophone avec des versions espagnoles pour le fun et en faire profiter aussi les espagnoles de l'ancien forum de Kcdtv mais évidemment tout ça demande du temps. J'ai ouvert un système de donation sur le potcommun, si vous souhaitez donner un petit truc ça fera toujours plaisir et ça m'encouragera à continuer de faire des choses qui sortent un peu de la banalité. En plus pour ceux qui souhaitent donner un peu, vous pourrez me contacter via le site et on pourra échanger en priver, support et nouveaux trucs sont à prévoir !