Um guia abrangente para iniciantes na área de cibersegurança.

- Trilha de Estudo

- Guia de Certificações

- Fundamentos de Cibersegurança

- Soft skills

- Livros recomendados

- Eventos no Brasil

- Laboratórios Virtuais

- Desafios CTF (Capture The Flag)

- Sites e Blogs Recomendados:

- Podcasts sobre Cibersegurança:

- Ferramentas Essenciais:

- Reddit: Subreddits para discussões.

- Youtube: Canais sobre Cibersegurança Brasileiros.

- Youtube: USA

- Awesome Github – Repositórios para cibersegurança

- Frameworks e Melhores Práticas

O mercado de trabalho em cibersegurança é semelhante aos outros: quanto mais qualificações você tiver, melhor. Afinal, o mercado está se tornando competitivo, e você deve sempre se destacar para conquistar uma oportunidade.

Prós:

- Base Sólida: Formação teórica e prática abrangente sobre fundamentos de TI e cibersegurança.

- Ampla Cobertura: Abordagem de diversos tópicos para visão holística da área.

- Networking: Oportunidades para conectar-se com colegas, professores e profissionais.

- Reconhecimento: Muitas vezes, é um requisito ou diferencial para certos cargos.

Contras:

- Tempo e Custo: Geralmente leva anos e pode ser caro.

- Conteúdo Desatualizado: A rápida evolução da cibersegurança pode superar alguns currículos.

Prós:

- Especialização: Foco em habilidades e tópicos específicos.

- Atualização: Reflete tendências e tecnologias atuais.

- Reconhecimento da Indústria: Valorizado por empregadores.

- Flexibilidade: Pode ser obtido mais rapidamente e com menor custo.

Contras:

- Falta de Base Ampla: Pode não fornecer uma base tão ampla quanto um diploma universitário.

- Validade: Algumas certificações precisam ser renovadas.

Lembrando, o mais importante é a curiosidade e a vontade de aprender. A cibersegurança é um campo vasto, e sempre haverá algo novo a ser descoberto. Comece com o básico, construa uma base sólida e avance gradualmente para tópicos mais complexos.

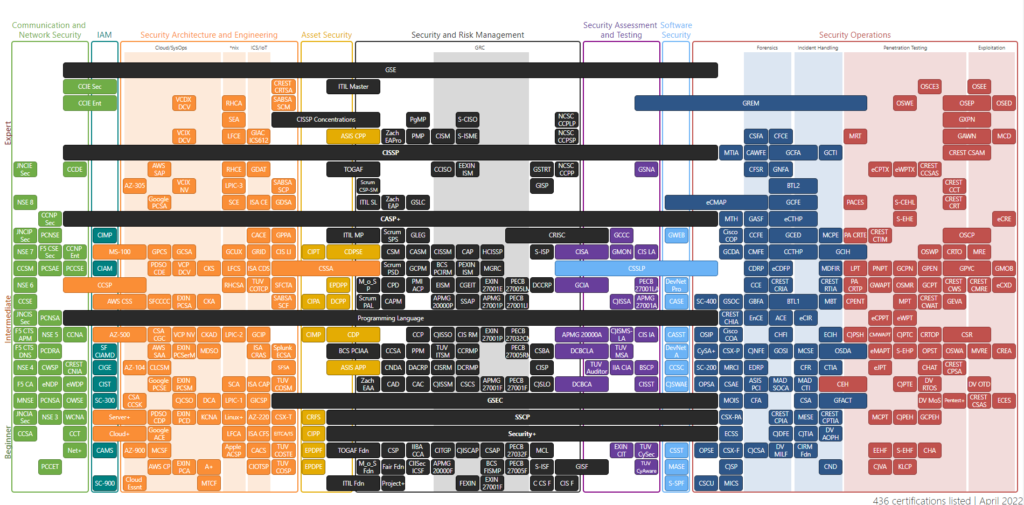

Paul Jerimy compilou 436 certificações (abril de 2022) e criou um roadmap de certificação de segurança para iniciantes, intermediários e experts.

🚨 Acesse Roteiro de certificação de segurança

A trilha de aprendizado pode variar com base nos objetivos individuais e nas especialidades desejadas, mas aqui estão os fundamentos que, em geral, todos os profissionais de cibersegurança devem considerar.

- Kit Básico necessário de conhecimento

- Windows / Windows Server + Active Directory

- Redes de computadores / TCP/IP / Portas e protocolos

- Linux

- Básico de programação

Princípios Básicos de Tecnologia da Informação

Entendimento de sistemas operacionais (Windows, Linux, macOS). Noções básicas sobre redes (TCP/IP, sub-redes, VLANs, roteadores, switches). Familiaridade com bancos de dados e armazenamento.

Conceitos de Segurança

- Compreensão do triângulo CIA: Confidencialidade, Integridade e Disponibilidade.

- Conhecimento sobre tipos de ameaças: malware, phishing, ataques man-in-the-middle, etc.

- Familiaridade com a diferença entre vulnerabilidades, ameaças e riscos.

Criptografia

- Entender os conceitos básicos de criptografia simétrica e assimétrica.

- Familiaridade com protocolos de criptografia comuns e uso de certificados.

Redes e Monitoramento

- Familiaridade com ferramentas como Wireshark e Nmap.

- Compreensão de firewalls, IDS/IPS, e VPNs.

Segurança Física

- A importância de controlar o acesso físico a áreas e dispositivos críticos.

- Proteção contra ameaças físicas, como tailgating e dumpster diving.

Gestão de Identidade e Acesso

- Autenticação, autorização e contabilidade (AAA).

- Controle de acesso baseado em função (RBAC) e controle de acesso discricionário (DAC).

Resposta a Incidentes

- Etapas básicas para responder a um incidente de segurança.

- Construção e manutenção de um plano de resposta a incidentes.

Legislação e Ética

- Leis e regulamentos relacionados à cibersegurança (por exemplo, GDPR, LGPD, CCPA).

- Código de ética em cibersegurança e hacking ético.

Desenvolvimento Seguro

- Práticas básicas de codificação segura.

- Compreensão das vulnerabilidades comuns de desenvolvimento, como as listadas no OWASP Top 10.

Cloud e Virtualização

- Segurança em ambientes de nuvem (IaaS, PaaS, SaaS).

- Conceitos básicos de virtualização e seus desafios de segurança.

Segundo a Sara Sanchis, Psicóloga especializada em Crescimento Pessoal, Hard skills são habilidades que podem ser medidas, como saber programar, operar um sistema operacional, fazer pentest. Já as soft skills são traços que fazem de você um bom profissional, como etiqueta, comunicação etc.

Pensando em cibersegurança e nas empresas no qual eu trabalhei, notei que os soft skill mais requeridos eram:

- Resolução de problemas

- Comunicação

- Capacidade de organização

- Pensamento crítico

Leia mais sobre o tema em Psicologia-Online.

- Análise de Tráfego em Redes TCP/IP: Utilize Tcpdump na Análise de Tráfegos em Qualquer Sistema Operacional

- Testes de Invasão: uma Introdução Prática ao Hacking

- Técnicas de Invasão: Aprenda as técnicas usadas por hackers em invasões reais

- Black Hat Python: Programação Python Para Hackers e Pentesters

- Redes de Computadores

- Perícia forense digital: Guia prático com uso do sistema operacional Windows

- Programação Shell Linux: Referência Definitiva da Linguagem Shell

Melhor maneira de aprender e fazer um excelente network que pode gerar ótimas oportunidades.

- You Shot The Sheriff (São Paulo)

- Mind the Sec (São Paulo e Rio de Janeiro)

- RoadSec (Vários estados do Brasil)

- CNASI (Vários estados do Brasil)

- Nullbyte (Salvador)

- BHACK (Belo Horizonte)

- BSidesSP (São Paulo)

- H2HC (São Paulo)

- Congresso Security Leaders (Vários estados do Brasil)

- SACICON (São Paulo)

- Cyber Security Brazil (São Paulo)

- Cyber Security Summit (São Paulo)

- SBSeg (Brasília)

- HACKBAHIA (Bahia)

- CAOS (Rio de Janeiro)

- SegInfo (São Paulo e Rio de Janeiro)

- Hacker Day (Paraná)

- BWCON (Recife)

- Gartner Security & Risk Management Summit (São Paulo)

Laboratórios Virtuais: São ambientes controlados onde se pode praticar e testar habilidades de cibersegurança.

- picoCTF

- Hack The Box

- OverTheWire

- Root Me

- CTFtime

- DEF CON CTF

- Google CTF

- CSAW CTF

- RingZer0 CTF

- Hacker101 CTF

- Daniel Donda Site onde eu compartilho artigos e recursos de cibersegurança.

- Garoa Hacker Clube: Coletivo hacker paulistano com eventos e workshops frequentes.

- SegInfo Blog com notícias, artigos e informações sobre segurança da informação.

- Segurança Legal Blog focado em cibersegurança e aspectos legais da tecnologia. -Mind The Sec Conferência de segurança da informação que também conta com um blog com notícias e análises.

- Krebs on Security

- The Hacker News

- Dark Reading

- Threatpost

- Infosecurity Magazine

- ZDNet Security

- CyberScoop

- SecurityWeek

- SC Magazine

- Wired - Security Section

- Darknet Diaries Histórias reais de ataques cibernéticos.

- CyberWire Resumos diários sobre notícias.

- Smashing Security Notícias com um toque humorístico.

- Cyber Morning Call Produzido pela Tempest com episódios diários

- Nmap: Ferramenta de escaneamento de portas e descoberta de rede e scan de vuln.

- Wireshark: Analisador de protocolo de rede.

- Metasploit: Framework de teste de penetração.

- Burp Suite: Ferramenta de teste de segurança para aplicações web.

- Aircrack-ng: Conjunto de ferramentas para auditoria de redes sem fio.

- John the Ripper: Cracker de senha.

- Hydra: Ferramenta de força bruta para autenticação.

- Nessus: Scanner de vulnerabilidades.

- OpenVAS: Sistema de gerenciamento de vulnerabilidades.

- Snort: Sistema de detecção/prevenção de intrusões.

- Suricata: Motor de detecção de ameaças de alto desempenho.

- Tails: Sistema operacional focado em privacidade.

- TrueCrypt/VeraCrypt: Software de criptografia de disco.

- Kali Linux: Distribuição Linux para teste de penetração.

- Parrot Security OS: Distribuição Linux focada em segurança e forense digital.

- Ghidra: Desmontador e decompilador.

- Sqlmap: Ferramenta de detecção e exploração de injeção SQL.

- OWASP ZAP: Ferramenta de teste de penetração para aplicações web.

- Mimikatz: Ferramenta de extração de credenciais.

- Cuckoo Sandbox: Análise automatizada de malware.

- Yara: Ferramenta para identificar e classificar malware.

- Shodan: Motor de busca para dispositivos conectados à Internet.

- Binary Ninja: Plataforma de análise de código binário.

- Radare2: Framework de engenharia reversa.

- Steganography Toolkit: Conjunto de ferramentas para esteganografia.

- Hashcat: Ferramenta de cracking de senha.

- Empire: Framework pós-exploração.

- Responder: Ferramenta para análise de protocolo NetBIOS/LLMNR.

- Cobalt Strike: Ferramenta de avaliação de ameaças.

- Recon-ng: Framework de reconhecimento da web.

- SIFT: Kit de ferramentas forenses.

- Volatility: Análise de memória forense.

- r/netsec - Este subreddit é dedicado a discussões de alto nível sobre segurança da informação.

- r/AskNetsec - Um lugar para perguntar a profissionais de segurança questões relacionadas ao campo.

- r/cybersecurity - Discussão geral sobre cibersegurança.

- r/ReverseEngineering - Um subreddit para os interessados em reverse engineering.

- r/malware - Discussões sobre malwares e artefatos relacionados.

- r/pentest - Focado em testes de penetração e ferramentas/técnicas relacionadas.

- r/Hacking_Tutorials - Focado em tutoriais hackers

- r/hacking - Um lugar para hackers e aspirantes a hackers aprenderem e compartilharem.

- r/ComputerForensics - Discussão sobre forense digital e tópicos relacionados.

- r/HowToHack - Comunidade Hacker.

- r/CompTIA - Comunidade sobre certificações da CompTIA

- Papo Binário –Entrevistas, tutoriais e dicas voltada a TI e cibersegurança

- Ricardo Longatto – Segurança da informação, pentest, técnicas de invasão

- Guia Anônima – Metodologias, técnicas, entrevistas e tutoriais

- Fabio Sobiecki – Ajuda a profissionais a conquistarem sua primeira vaga em Segurança da Informação.

- prog.shell.linux – Curso de Shell Linux com o Prof. Julio Cezar Neves

- Paulo Kretcheu – Curso de Redes, Curso GNU/Linux – Tutoriais – Solução de problemas

- SecurityCast – Programas quinzenais sobre Segurança da Informação

- 100SECURITY – Profissionais de Segurança da Informação

- Gabriel Pato – Tecnologia e Hacking

- Daniel Donda – O melhor canal do youtube

- Academia de Forense Digital – Ensino e desenvolvimento de Forense Digital no Brasil

- Cyber Security Hub - Oferece notícias, entrevistas e análises sobre as mais recentes ameaças e soluções de segurança.

- Adrian Crenshaw (IronGeek) - Compila e compartilha várias palestras e tutoriais de conferências de segurança.

- WebDevSimplified - Embora seja mais voltado para o desenvolvimento web, frequentemente aborda tópicos de segurança web, como Cross-Site Scripting (XSS) e Cross-Site Request Forgery (CSRF).

- NetworkChuck - Enquanto este canal aborda uma ampla gama de tópicos de TI, frequentemente explora aspectos de cibersegurança, especialmente relacionados a redes.

- Cyber Weapons Lab - Uma série que explora hacking ético, ferramentas de segurança e técnicas.

- Professor Messer - Conhecido por seus cursos de certificação, incluindo CompTIA Security+.

- MalwareTech - Como o nome sugere, este canal se concentra principalmente na análise de malware e no estudo de botnets.

- Jenny Radcliffe - The People Hacker - Jenny é uma especialista em engenharia social e frequentemente compartilha insights sobre o lado humano da cibersegurança.

- CyberSecLabs - Oferece tutoriais práticos e walkthroughs de boxes de pentesting.

- DETECTIFY LABS - Detectify é uma empresa de segurança que frequentemente compartilha descobertas, vulnerabilidades e dicas sobre segurança web.

- PwnFunction - Este canal explora vulnerabilidades, com uma ênfase particular em JavaScript e segurança web.

- Hak5 - Um dos canais mais antigos sobre hacking e segurança cibernética, apresentando uma variedade de conteúdos, desde ferramentas a tutoriais.

- LiveOverflow - Oferece uma série de vídeos que se aprofundam em diversos tópicos de segurança, especialmente relacionados a CTFs (Capture The Flag) e vulnerabilidades.

- Black Hat - O canal oficial do Black Hat, uma das mais renomadas conferências de segurança. Contém palestras e apresentações dos eventos.

- DefconConference - Semelhante ao Black Hat, é o canal oficial da DEFCON, uma das maiores e mais antigas conferências de hackers.

- The Cyber Mentor - Oferece tutoriais práticos e cursos sobre ethical hacking e segurança cibernética.

- Null Byte - Foca em tutoriais sobre hacking ético e ferramentas populares, ideal para iniciantes e intermediários.

- STÖK - Oferece insights sobre a vida de um hacker ético, com dicas e truques sobre pentesting e segurança cibernética.

- John Hammond - Oferece tutoriais, desafios de CTF e dicas sobre segurança cibernética e ethical hacking.

- Awesome Hacking

- Awesome Hacking Resources

- Awesome Security

- Awesome OSINT

- Awesome Penetration Testing

- Awesome Pentest Tools

- Awesome Forensic Tools

- Awesome Bug Bounty

- Framework MITRE Adversarial Tactics Techniques e Common Knowledge® (MITRE ATT&CK®) – A estrutura MITRE ATT&CK é uma base de conhecimento com curadoria e um modelo para o comportamento do adversário cibernético, refletindo as várias fases do ciclo de vida do ataque de um adversário e as plataformas que eles visam.

- National Institute of Standards and Technology® (NIST®) – O National Institute of Standards and Technology, anteriormente conhecido como The National Bureau of Standards, é uma agência governamental não regulatória da administração de tecnologia do Departamento de Comércio dos Estados Unidos. Possui um excelente framework de cibersegurança.

- Cloud Security Alliance (CSA) – A Cloud Security Alliance é uma organização sem fins lucrativos com a missão de “promover o uso das melhores práticas para fornecer garantia de segurança na computação em nuvem

- Software Assurance Forum for Excellence in Code (SAFECode) – O SAFECode é um esforço global liderado pela indústria para identificar e promover as melhores práticas para desenvolver e fornecer software, hardware e serviços mais seguros e confiáveis.

- Open Web Application Security Project® (OWASP®) – O Open Web Application Security Project (OWASP) é uma fundação sem fins lucrativos que fornece orientação sobre como desenvolver, comprar e manter aplicativos de software confiáveis e seguros. OWASP é conhecido por sua popular lista Top 10 de vulnerabilidades de segurança de aplicativos da web.

- International Organization for Standardization (ISO) – Normas ISO foram criadas para fornecer orientação, coordenação, simplificação e unificação de critérios para empresas e organizações. A família ISO 27000 é um conjunto de certificações de segurança da informação e proteção de dados. Elas servem como base para a criação de um Sistema de Gestão de Segurança da Informação (SGSI) em organizações de pequeno, médio e grande porte.

- CIS Critical Security Controls – CIS Controls é uma publicação de diretrizes de melhores práticas para segurança.